Beim „Capture the flag“- Hackerwettbewerb im Wahlmodul IT-Sicherheit stehen die drei Gewinnerteams fest: Eine Woche lang haben insgesamt 16 Studierende, aufgeteilt in neun Teams, die Denkweise von Hackern trainiert und echte Sicherheitssysteme angegriffen. Ziel bei diesem Onlinespiel ist es, so viele Sicherheitslücken wie möglich zu finden und dadurch Punkte zu ergattern. Das Team mit den meisten Punkten gewinnt.

Patrick Bär (1. Platz: Team Ode To Code) und Prof. Dr. Florian Adamsky (Professor für IT-Sicherheit); Bild: Hochschule Hof

Capture the flag (CTF) oder auf Deutsch „Fahnenraub“ ist eigentlich ein traditionelles Geländespiel für Kinder, das im Freien gespielt wird. Jedes Team besitzt dabei eine Flagge, die von den anderen Mannschaften gestohlen werden muss. Doch auch in der Computersicherheit ist Capture the flag ein beliebtes Spiel. Aus diesem Grund hat sich Prof. Dr. Florian Adamsky, Organisator des Wettbewerbs, dieses Spiel zu Nutze gemacht, um mit seinen StudentInnen die Denkweise von Angreifern zu trainieren.

Zuerst bringe ich den Studierenden viele Grundlagen über Sicherheitslücken bei. Aber es vergeht kein Tag, an dem keine neuen Sicherheitslücken gefunden werden. Somit ist man als Verteidiger immer einen Schritt hinterher. Deswegen ist es so wichtig, die Denkweise von Angreifern zu trainieren – und das kann man nur, wenn die Studierenden ein echtes System angreifen dürfen. Denn nur, wenn man die Sicht des Angreifers versteht, kann man Informationssysteme auch entsprechend absichern.“

Dr. Florian Adamsky, Professor für IT-Sicherheit.

Schwachstelle finden und ausnutzen

Die insgesamt 16 StudentInnen, aufgeteilt in neun Teams, konnten in diesem Semester aus folgenden Kategorien wählen: Pwning, Crypto, Web-Client, Web-Server, Reverse Engineering und Netzwerk. Dabei handelt es sich um verschiedene Angriffsziele. Bei der Kategorie “Crypto” beispielsweise, müssen die Studierenden ein kryptografisches System angreifen, Pwning hingegen ist eine besondere Disziplin, bei der die Studierenden einen Server “ownen” also übernehmen sollen. Über eine Woche lang haben die Teams Schwachstellen in den jeweiligen Sicherheitssystemen gesucht, gefunden, ausgenutzt und somit „Flaggen“ also Punkte ergattern können.

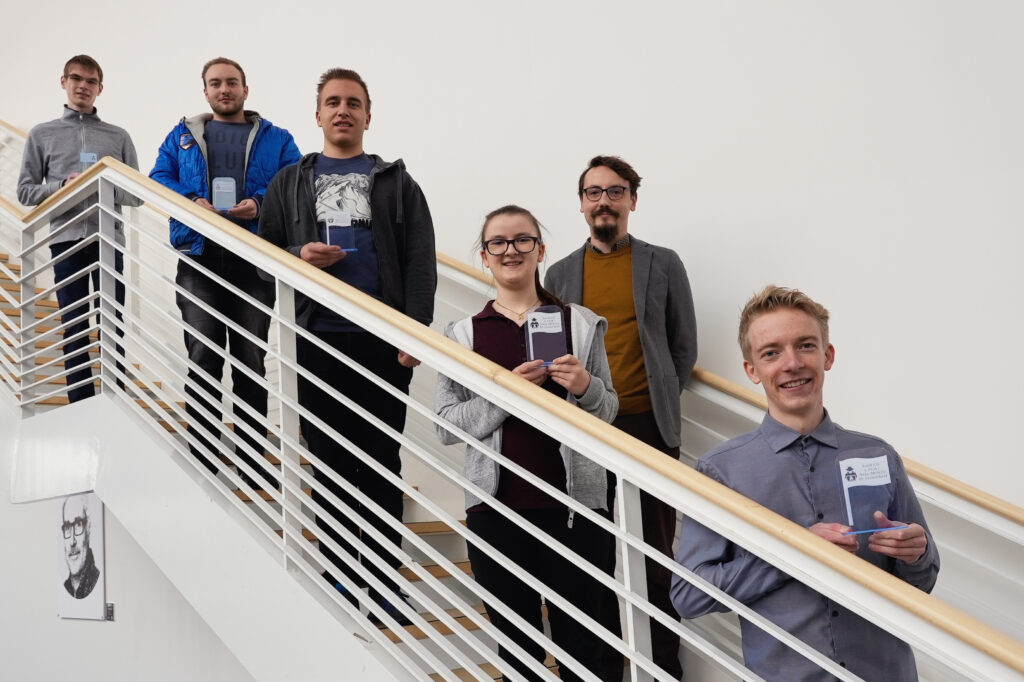

Die Gewinnerteams

Mit viel Kreativität, technischem Sachverstand und Ausdauer konnten schließlich die drei besten Teams das Treppchen besteigen:

1. Platz: Team Ode To Code (174 / 186)

Kathrin Schmid

Patrick Bär

2. Platz: Team root (154 / 186)

Timo Meyer

Andreas Waldhütter

3. Platz: Team youhavebeenpwned (115 / 186)

Fabian Geißer (meiste Punkte als Einzelner erreicht

Paul Zirbs